Zephyr OSとは?特徴・利点・他のRTOSやLinuxとの違いを解説

IoTデバイスや組込みシステムの開発でRTOSを検討している方の中には、「Zephyr OS」が気になっている方も多いのではないでしょうか。Zephyr OSは、リアルタイム性能や限られたリソースでも動作する軽量さなどが特徴です。RTOSの選定は、開発後の保守性や移植性、製品寿命に直結するため重要事項となります。

この記事では、Zephyr OSの基本概要から特徴、利点、活用分野を整理し、他のRTOSやLinuxとの比較を通じて、選定の判断材料を解説します。

Zephyr OSの基本概要

Zephyr OSは、組み込み機器やIoT向けに設計された軽量RTOSです。小規模リソースしかなくても、必要機能を限定することでZephyr OSを組み込むことができます。ここでは、Zephyr OSの成り立ちと特徴、適用範囲などを解説します。

組込みシステム向けに設計されたオープンソースRTOS

Zephyr OSは、リソースが限られる機器で使うことを前提に設計されたオープンソースのRTOSです。(※)

小さなカーネル(OSの中核部分)を中心に、ドライバやネットワークなどを必要な分だけ選定して、構成できます。ライセンスはApache 2.0で、商用利用や改造がしやすい点が特徴です。(※)

Zephyr OSは、環境センサーやウェアラブル、組み込みコントローラなどで動作し、リアルタイム性と省リソース性を両立します。最小限から始めても、その後、要求に応じて機能を追加できるため、試作から量産まで一貫した開発がしやすいRTOSです。

※出典:

Wind River「Zephyrとは?」

Zephyr Project「Zephyrプロジェクトコンポーネントのライセンス」

The Linux Foundationによるプロジェクトの位置づけ

Zephyrプロジェクトは、世界的な非営利団体であるThe Linux Foundationが中立的に運営しており、Zephyr OSの開発や普及を担っているプロジェクトです。(※)

運営には多くの企業や技術者コミュニティが参加し、長期的に使い続けられるようにロードマップ(将来計画)が作られています。参加企業には「プラチナメンバー」や「シルバーメンバー」といった区分が設けられています。企業からの資金や技術の支援によって、製品やサービスが共存できるエコシステムが広がっている状況です。

こうした企業支援と、コミュニティの協力が両立していることで、Zephyr OSの導入企業は長期的に安定したサポートや情報を得やすくなります。結果として、製品の長期利用に必要な継続性と透明性を確保できる体制が整っています。

※出典:Zephyr Project「Zephyrプロジェクトについて」

IoT・エッジデバイスにおける適用範囲

Zephyr OSは、小型のセンサーやビーコンのような超小型機器から、スマートウォッチや産業用コントローラまで、幅広い分野で利用されています。OSの中核部分であるカーネルが非常に軽量であるため、CPUやメモリの少ないマイコン(小型の制御用プロセッサ)でも、効率よく動作が可能です。

使いたい機能だけを選んで組み込めるため、電力やメモリに制約が厳しい機器でも扱いやすいのが特徴となります。また公式のサンプルコードやサポートが整備されているため、開発者は試作から量産までスムーズに進めることが可能です。

IoTやエッジ分野と呼ばれるネットワーク末端部分でのリアルタイム性、長期保守のしやすさが求められる場合などに、Zephyr OSは有効な選択肢となります。

Zephyr OSの主要な特徴

Zephyr OSは、軽量で柔軟に構成できるRTOSです。小型マイコンでも安定して動作し、複数CPUに対応する移植性も備えています。ここでは、3つの主要な特徴を解説します。

必要な機能を選択可能なモジュール構造

Zephyr OSは、機能を必要に応じて追加・削除できるモジュール方式を採用しています。開発者はKconfig(機能設定ツール)とDevicetree(ハード構成記述ファイル)を使って、最終的なプログラムに含める要素を取捨選択することが可能です。(※)

例えば、Bluetooth通信や特定のドライバを有効にする一方で、不要なファイルシステムは外すといった柔軟な構成ができます。その結果、コードのサイズや依存関係を抑えられ、メモリや電力に厳しいデバイスでも扱いやすくなります。試作から量産まで同じ開発基盤を活用でき、効率と保守性を両立できる点も魅力です。

※出典:Zephyr Project「Devicetree と Kconfig」

小規模デバイスに適した軽量アーキテクチャ

Zephyr OSは、限られたリソースで効率的に動作するように設計されています。アプリケーションとカーネルを同じメモリ空間で動かせる構造を持ち、資源の割り当てをコンパイル時に固定することで処理の無駄を減らす方法です。この機能により、低消費電力のマイコンでもセンサー計測や無線通信などを安定して行えます。

また必要な機能だけを取り込む仕組みのため、更新時に影響が及ぶ範囲を限定しやすいのも特徴です。プロトタイプでは、最小限の構成にとどめ、量産時に必要な機能を段階的に追加するなど、開発プロセスに合わせて柔軟に拡張できます。

複数アーキテクチャをサポートする移植性

Zephyr OSは、ARM Cortex-M/A/R、Intel x86、RISC-V、ARC、Xtensaなど、幅広いCPUアーキテクチャを公式にサポートしています。(※)

共通のビルドシステムと抽象化されたドライバモデルを備えているため、異なるハードウェア間での移植作業にかかる工数を抑えることが可能です。例えば、評価ボードで開発したソフトウェアを将来別のSoC(システム・オン・チップ)へ移行する場合でも、基本構造を大きく変えずに対応できます。

この柔軟性により、製品ライフサイクルの長期運用に耐えられるだけでなく、新しいハードを積極的に採用する戦略にも適しているでしょう。

※出典:Nordic Semiconductor「Zephyrのご紹介」

Zephyr OSの利点

Zephyr OSの利点は、製品導入を想定したセキュリティの強化、長期運用を可能にする体制、開発を効率化するツール群です。ここでは、それぞれの具体的な内容について解説します。

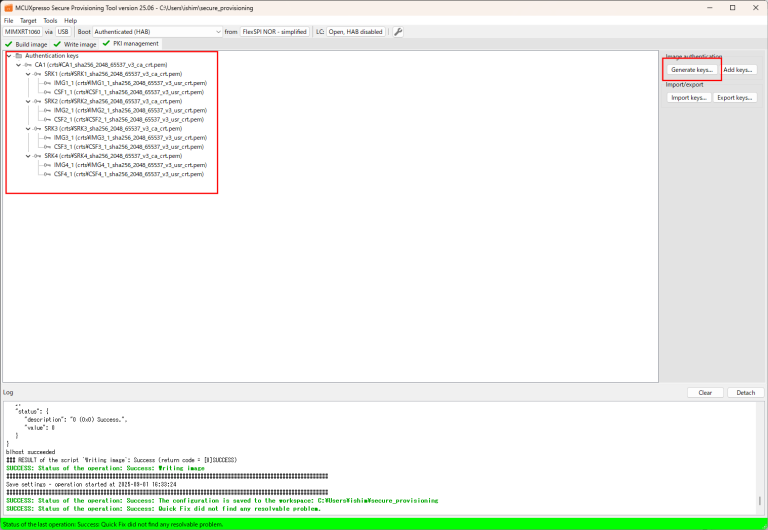

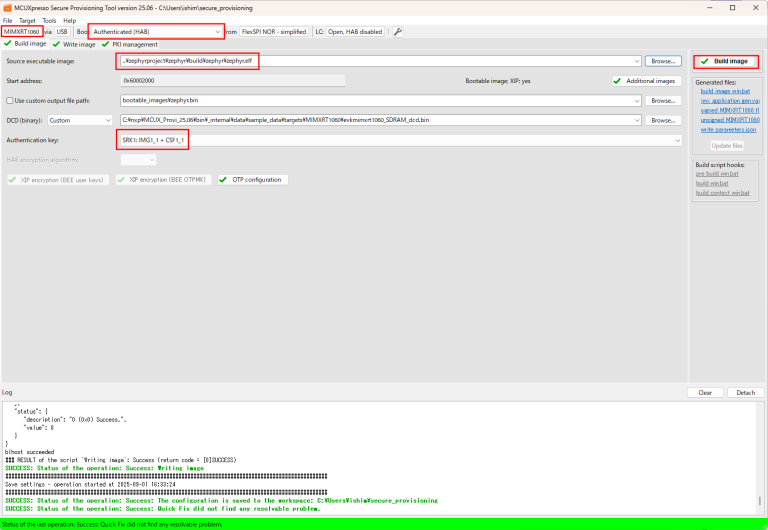

商用利用に対応したセキュリティ強化機能

Zephyr OSは、製品開発で必要となるセキュリティ基盤を備えています。脆弱性が見つかった際の報告方法や対応ルールを公開しており、透明性の高い運用が可能です。また開発者向けにセキュアコーディングの指針や、ソフトウェア強化の手法も提供しています。カーネルはMPU(メモリ保護機能)による安全対策が施され、スタック保護や制御フロー保護も選択可能です。

またZephyr OSは、高いセキュリティやメモリ保護機能を持つCPUアーキテクチャの「Armv8-M」と連携できます。その場合は、Armが提供するセキュリティ基盤ソフトウェアの「Trusted Firmware-M(TF-M)」と組み合わせる形です。(※)

TF-Mは、起動時の正当性確認、暗号処理、データ保護などを担っています。Zephyr OSと連携することで、機密情報を扱う処理を、安全に実行できる環境を構築可能です。この仕組みは第三者による監査やセキュリティ認証にもつなげやすいため、商用製品として長期運用するシステムに向いています。

※出典:Zephyr Project「Trusted Firmware-Mの概要」

長期運用を支えるLTSとコミュニティサポート

Zephyr OSは、定期的なアップデートと長期サポート(LTS)で製品の長期運用を支えます。通常のリリースは「およそ4カ月ごと」に実施され、新機能や改善が継続的に追加される形です。(※)

LTSでは「2年以上」の修正提供が保証されており、安定した基盤を維持できます。(※)

LTSの更新状況は、GitHubで確認できるため、導入企業は安心して運用方針を立てることが可能です。またThe Linux Foundationには多くの企業が参加しており、近年はルネサスやWind Riverがプラチナメンバーに加わるなど、支援体制が強化されています。(※)

そのため、透明性と継続性を重視する長期製品にも対応しやすい環境が整っていると言えるでしょう。

※出典:

Zephyr Project「リリースプロセス」

Zephyr Project「Zephyr Project Overview」(Page 40)

Zephyr Project「プラチナ Zephyr Project」

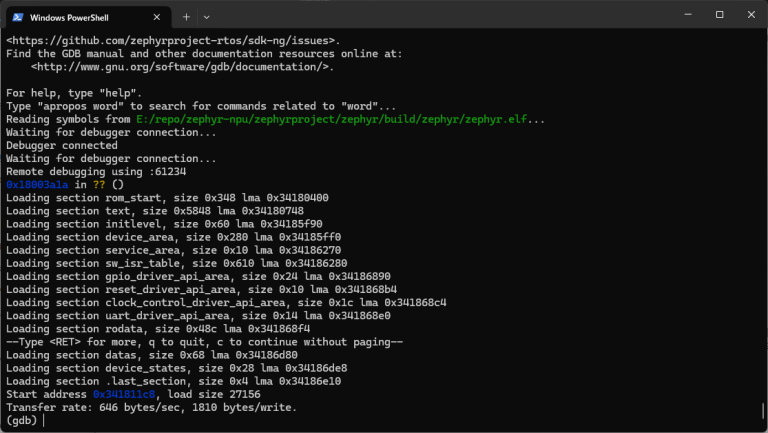

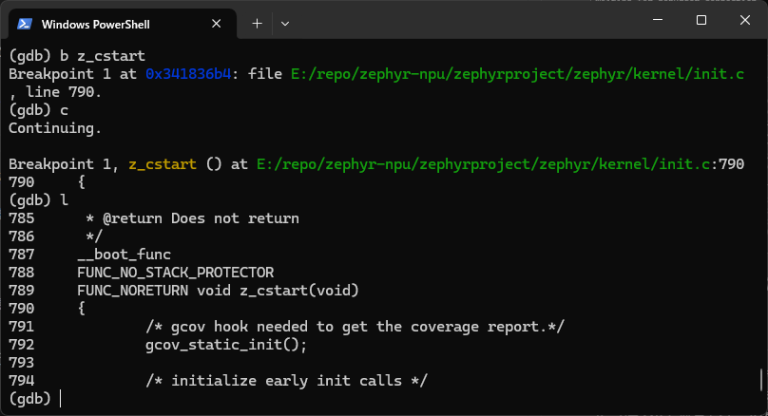

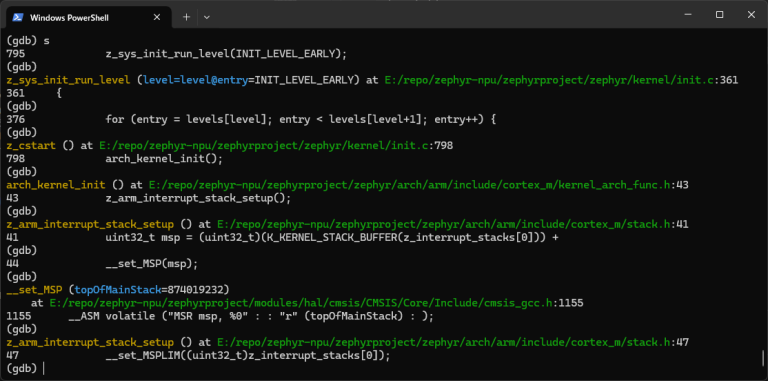

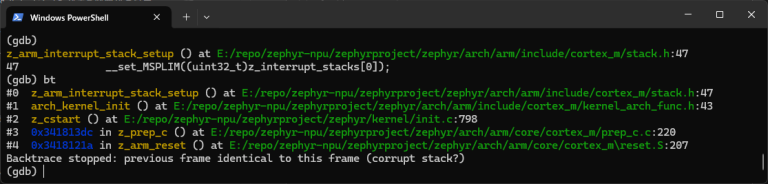

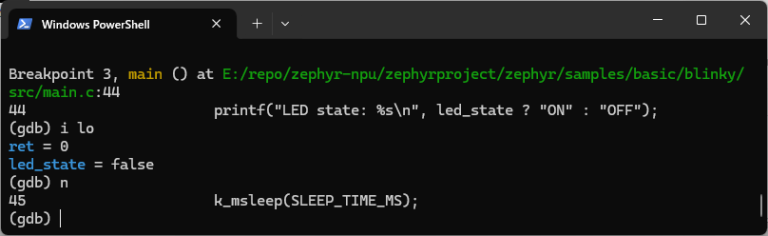

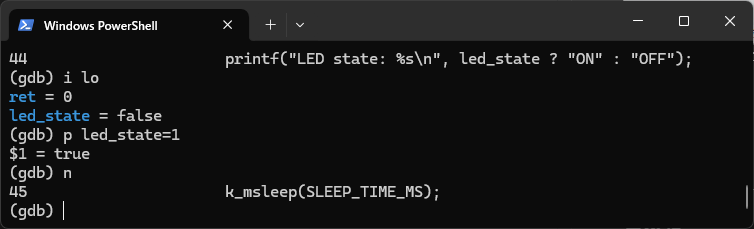

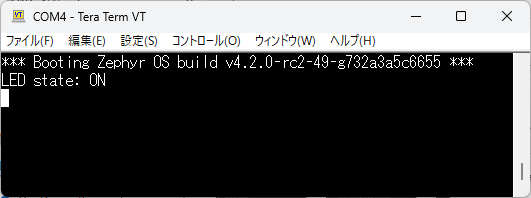

開発効率を向上させるビルドシステムとツールチェーン

Zephyr OSには、開発を効率化する専用ツール群がそろっています。ソース取得、ビルド、書き込み、デバッグを一元管理する「west」や、設定を自動化する「Kconfig」などです。主なツールや仕組みを以下にまとめています。

| ツール/仕組み | 主な機能 | 利点 |

| west | ソース取得、ビルド、書き込み、デバッグを一元管理 | 作業工程をまとめられるため、開発の手間を削減可能 |

| CMake | ビルドシステムの管理 | 複雑なプロジェクトでも構成を自動化し、再現性を確保 |

| Kconfig | 機能設定の管理 | 必要な機能を選択して効率的に構成を調整可能 |

| Devicetree | ハードウェア構成の記録 | 制御基板やデバイスの情報を一元管理し、設定を簡潔に記述 |

| Zephyr SDK | 各CPUアーキテクチャ向けツールチェーンの提供 | 複数環境をまとめて扱えるため、移植性が向上 |

| QEMU | エミュレーション環境の提供 | 実機がなくても動作検証が可能 |

| OpenOCD | デバッグ支援ツール | ハードウェアに接続して詳細なデバッグが可能 |

これらのツールや仕組みを活用することで、試作から量産まで一貫したフローを維持することができ、開発効率と品質を両立することが可能となります。

※出典:

Nordic Semiconductor「ビルド、フラッシュ、デバッグ」

Zephyr Project「Zephyr SDK」

Zephyr Project「入門ガイド」

Zephyr OSの利用分野

Zephyr OSは、小型センサーからウェアラブル機器、産業機器まで幅広く対応します。ここでは、主に利用されている分野を紹介します。

IoTデバイスやセンサー制御への活用

Zephyr OSは、センサー制御を統一的に扱える仕組みを備えています。センサーAPIとサブシステムを利用すると、温湿度や照度などのデータを安全に取得可能です。設定はDevicetreeで記述でき、不要な機能を外すことでリソースを節約できます。Devicetreeとは、制御基板のハードウェア構成を記述するためのテキストファイルです。(※)

多数のサンプルコードが提供されているため、評価ボードを使った検証を始めやすい点も特徴となります。クラウドと連携する際にはLwM2Mクライアントを使用することで、一元管理や遠隔制御が可能です。

またZephyr OSは、省電力マイコンでも安定稼働できるため、環境モニタリングや状態監視システムの基盤としても適しています。

※出典:Qiita「Zephyr RTOS 〜 Devicetree 序章 〜」

ウェアラブル端末やヘルスケア機器への応用

Zephyr OSは、Bluetooth Low Energy(BLE)の通信スタックを標準で備えています。BLEとは、省電力・低消費電力を重視した短距離無線通信技術のことです。(※)

BLEを利用することで、心拍や歩数などを継続的に計測し、スマートフォンへ効率的に送信できます。またGATTを利用した通信機能により、アプリケーションへのデータ反映もスムーズとなります。GATTとは「Generic Attribute Profile」の略で、BLE機器が持っているデータ構造と操作方法を定義したものです。(※)

また、Zephyr OSでは、BLEのアーキテクチャやAPIが整備されているため、開発者は容易に実装を進めることができます。実際に血圧計や活動量計などのヘルスケア機器での採用例も報告されています。(※)

低消費電力と安定した接続性を両立できるため、ウェアラブル端末や医療機器のように長時間使用する装置に適していると言えるでしょう。

※出典:

Google for Developers「Bluetooth Low Energy」

TechWeb「GATTとは」

Zephyr Project「心拍モニター(周辺機器)」

産業機器やスマートホーム製品への導入

Zephyr OSは、工場やビルの管理システム、家庭用家電などの制御基盤としても活用されています。例えば、ビル内の防災、セキュリティ、照明、空調などのさまざまな設備機器の一元管理や、軽量な通信プロトコルであるLwM2Mを用いてクラウドと連携し、複数機器の状態監視、設定値の一括変更などの制御です。

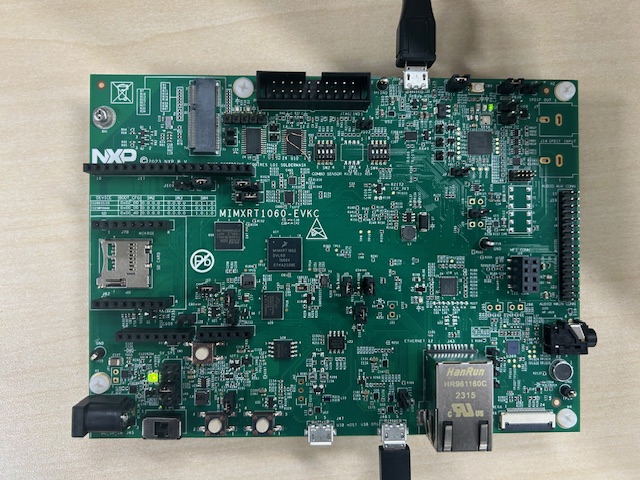

また産業機器としては、評価ボードを使って早期検証を行い、製品用SoCへスムーズに移行する流れが取りやすいのも利点と言えるでしょう。SoCは「System on a Chip」の略で、CPUやグラフィック、無線通信、メモリなど、多数の機能を1枚の半導体に集積した回路です。

スマートホーム分野では、低消費電力と無線通信を組み合わせることで、利便性を高められます。公式の事例や技術資料が公開されているため、導入検討や設計の参考にしやすい環境が整っている状況です。

Zephyr OSと他のRTOSの比較

Zephyr OSは、ライセンス形態や開発体制、利用環境が他のRTOSとは異なります。ここでは、代表的なRTOSである「FreeRTOS」「Mbed OS」「ThreadX」との違いを解説します。

FreeRTOSとの相違点

RTOSは、用途や開発体制によって選択基準が変わります。特にZephyr OSとFreeRTOSは、多くの組み込み機器で検討対象となる代表的な存在です。両社はライセンスの仕組みやエコシステムの広がり、機能の構成方法に違いがあります。それぞれの特徴を下表にまとめました。

| RTOS | ライセンス | 特徴 |

| Zephyr OS | Apache 2.0 | The Linux Foundationのもとで開発。Kconfig、Devicetreeなどの機能やハード設定を分離・統合管理など、運用体制を整えやすい。 |

| FreeRTOS | MIT | AWSや半導体メーカー主導で移植実績が豊富。小さなカーネルに必要なライブラリを組み合わせ、プロジェクト単位で軽量化しやすい。 |

Mbed OSとの相違点

Zephyr OSとMbed OSは、開発体制と将来の運用面で大きな違いがあります。Zephyr OSはThe Linux Foundationのもとで継続的に更新され、ボードやドキュメントも整備され続けている状況です。一方、Mbed OSはArmが推進していましたが、2026年7月にEOL(サポート終了)が発表され、今後の積極的な保守は期待できません。(※)

導入検討時には、標準化された管理方法を持つZephyr OSと、保守方針が変わるMbed OSの違いを理解しておくことが重要です。

| RTOS | サポート体制 | 特徴 |

| Zephyr OS | コミュニティ主導で継続更新。 ボードサポートやドキュメントを拡充中。 |

Kconfig、Devicetree、westを用いた標準化された構成管理方式を採用。 |

| Mbed OS | 2026年7月にEOL予定。公開は続くがArmによる積極的なサポートは終了。 | HALやオンラインツールを軸に普及。今後は安定更新に限られる可能性あり。 |

ThreadXなど商用RTOSとの相違点

Zephyr OSとThreadX(Azure RTOS)は、ライセンス条件と自由度の点で対照的です。Zephyr OSは、Apache 2.0ライセンスで提供され、自由に改編や再配布が可能となっています。(※)

一方、ThreadXは、ソースは公開されていますが、商用利用には制約がある状況です。

プレライセンス対象MCUであれば利用可能ですが、その他では別途契約が必要となります。導入時には、自社製品に使うMCUが対象かどうかを確認し、自由度を優先するかコストや契約条件の明確さを優先するかで判断が必要です。

| RTOS | ライセンス | 特徴 |

| Zephyr OS | Apache 2.0 | 自由に利用・改変・再配布が可能。派生開発や独自拡張を設計に組み込みやすい。 |

| ThreadX | 条件付き商用ライセンス | プレライセンス対象MCUなら利用可能。それ以外は追加契約が必要で、利用条件が事前に定められている。 |

Zephyr OSとLinuxの比較

Zephyr OSとLinuxは設計思想が異なり、使われる場面にも違いがあります。ここでは、リアルタイム性、多機能性、要件定義を基準にした選定方法を解説します。

リアルタイム性能におけるZephyrの優位性

Zephyr OSは遅延を最小限に抑えるリアルタイム性能が強みで、制御装置や計測機器に適したRTOSです。主な特徴としては、次の内容になります。

- 優先度ベースのスケジューラで安定したタスク制御

- 軽量カーネルにより処理のばらつきを軽減

- タイマーとクロックを統合し期限管理を容易化

- KconfigやDevicetreeで静的に構成を定義

- リアルタイム性が必須な分野で有効に機能

リアルタイム性が求められる現場では、処理の遅れが致命的な結果を招く場合があります。Zephyr OSは軽量カーネルとシンプルな設計により、応答の確実性を高める仕組みが特徴です。

また構成を静的に定義できるため、実行時の不安定要素を減らせる点も安心材料と言えるでしょう。こうした特徴から、Zephyr OSは産業用制御や医療機器など、安定したリアルタイム動作が必要な製品に適しています。

拡張性と多機能性におけるLinuxの強み

Linuxは多機能かつ拡張性に優れ、将来の機能追加や大規模システム開発に適したOSです。主な特徴は次の通りです。

- 豊富なドライバとユーザー空間の資産を活用可能

- ネットワークやセキュリティ機能を容易に統合

- Yocto Projectで再現性の高いイメージを生成(※)

- CI(継続的インテグレーション)との連携で開発から検証まで効率化(※)

- PREEMPT_RTでリアルタイム性能を補強可能(※)

Linuxは多彩なドライバやライブラリを活用でき、ネットワークやセキュリティ機能を一体的に構築できます。またYocto Projectを利用すれば、再現性の高いOSイメージを生成でき、開発から量産までの効率化が可能です。

リアルタイム性が必要な場合は、PREEMPT_RTを導入して強化する選択肢もあります。多機能性や将来的な拡張を重視するプロジェクトでは、Linuxは強力な基盤として選ばれやすいOSです。

※出典:

Wind River「Yocto Projectについて理解しよう」

Atlassian「継続的インテグレーションとは何ですか?」

The Linux Foundation「リアルタイムプリエンプションの技術的詳細」

要件定義に基づく適用範囲の判断基準

Zephyr OSとLinuxの選定では、性能やリソース制約を数値で明確化し、要件に基づいて適切なOSを判断することが重要です。それぞれのOSに適したケースを、下表にまとめています。

| OS | 適したケース |

| Zephyr OS | ・ミリ秒単位の応答が必要 ・軽量で省リソース設計 ・制御系や小型機器向け |

| Linux | ・多機能アプリケーションを統合 ・将来的な拡張性重視 ・ネットワークやセキュリティ機能を活用 |

RTOSであるZephyr OSは、遅延を最小限に抑えつつ軽量な構成ができるため、小規模デバイスや厳格なリアルタイム応答が求められる環境に向いています。

一方Linuxは、豊富な機能と拡張性を備え、大規模システムや多様なアプリケーションの統合に強みのある点が特徴です。導入前には同一条件で両者を比較し、サポート体制や外部リソースの入手性も含めて検討することで、長期運用に耐えられる最適な選択が可能となります。

Zephyr OSの将来性とエコシステム

Zephyr OSの将来性は、国際規格への対応、商用サポートの拡大、オープンソースコミュニティの活動によって支えられています。ここでは、それらの特徴について解説します。

国際規格およびセキュリティ認証への対応状況

Zephyr OSは、IoT向けのセキュリティ基準「PSA Certified Level 1」を取得し、PSA Functional API認証にも合格しています。(※)

またCVE(脆弱性識別番号)の公式機関として、脆弱性の受付を行い、透明性の高い手続きを実施している状況です。(※)

ArmのTrusted Firmware-M(TF-M)と連携することで、安全な暗号処理や実行環境を提供できるのも特徴の一つです。将来の安全認証取得に備えて、監査に対応可能な長期サポート版(LTS)の整備も進められており、製品開発に必要な環境を充実させています。(※)

※出典:

GlobalPlatform「PSA認定 Zephyrプロジェクト証明書」

Zephyr Project「セキュリティとZephyr Project」

Zephyr Project「リリースプロセス」(長期サポート(LTS))

企業による商用サポートの拡大

Zephyr OSの支援体制は、年々強化されています。2025年にはルネサスとWind RiverがZephyrプロジェクトのプラチナメンバーに加わり、エコシステム全体への投資が拡大傾向です。(※)

Wind Riverは日本語による開発・運用サポートを提供しており、要件定義から保守までを一貫して支援できます。またZephyrプロジェクトに参加している企業は、トレーニングやプロフェッショナルサービスを通じて、技術者の育成を後押ししている状況です。

そのため、Zephyr OS導入企業は、製品開発に必要なサポートを受けやすくなり、長期的な運用に向けた体制を築きやすいと言えるでしょう。

※出典:

Zephyr Project「プラチナ Zephyr Project」

オープンソースコミュニティによる継続的な改善

Zephyr OSの開発は、活発なコミュニティによって継続的に進められています。リリースは約4カ月ごとに行われ、機能追加や改善が定期的に提供される状況です。(※)

また約2年ごとに長期サポート版(LTS)が公開され、製品用途に求められる安定性とセキュリティ更新が保証されています。(※)

リリースプロセスは文書化され、安定化の手順や公開履歴が誰でも確認可能です。このような透明性の高い開発体制により、企業は安心してZephyr OSを採用でき、長期製品にも適した選択肢となっています。

※出典:

Zephyr Project「リリースプロセス」

Zephyr Project「Zephyr Project Overview」(Page 40)

まとめ

Zephyr OSを選ぶ際は、軽量性やセキュリティ機能、サポート体制などを整理し、Linuxなどの他の選択肢との違いを理解して検討することが重要です。

Zephyr OSは、小規模デバイスでも効率的に動作する軽量カーネルと、柔軟なモジュール構造を備えています。必要な機能だけを組み込み、消費電力やメモリ容量を抑えられるのが特徴です。そのため、IoT機器やセンサー制御のような、省リソース環境に適していると言えるでしょう。

またセキュリティ機能の充実や長期サポート(LTS)、企業コミュニティによる活発な開発活動が、長期利用における安定性を支えています。自社の製品要件や運用方針に沿った形で、OSを選ぶことが重要となります。

最後に

詳細資料をご希望の方には送付させていただきますので、以下フォームよりメールアドレスをご登録ください。

[2025年10月16日 時点]